Dispozitive de trafic interceptarea, conectate printr-un punct de acces public Wi-Fi (atac MITM)

Ieri @akaDimiG mi-a aruncat o notă mică „Secure Wi-Fi în iPhone este pusă la îndoială“, care, la prima vedere, am cauzat mari îndoieli.

Deci, în loc de un ipotetic „Bypass SSL“ să vedem cum să atace omul în mijloc.

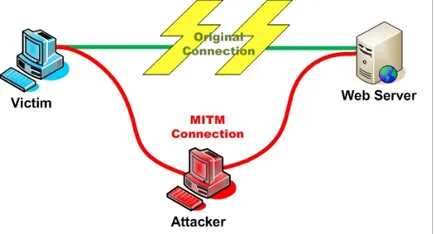

Omul în mijloc

Am trecut de către administratorii neglijent. pentru a se elibera de viață sau simpla ignoranta sa nu acorde atenție potențiale găuri în securitate. MITM atac poate face imposibilă includerea în funcția de acces point „Izolarea AP“, atunci clienții de rețea nu pot comunica în mod direct. Cel puțin la Linksys puncte am găsit această funcție.

Am folosit să cred că MITM nu este ușor de implementat, și poate fi ignorat. Cum am fost greșit.

Să începem. Vom avea nevoie de un laptop (temă pe blog-ul implică Apple a notebook-uri, dar puteți folosi orice Unix).

MITM este de a obtine clientul să creadă că traficul pe care nu trebuie să prosylat prin router legitim prin calculatorul atacatorului, prin introducerea de ARP fals. Acest lucru necesită utilitate arpspoof. Acesta face parte din pachetul dsniff.

Din păcate, nu am livrat dsniff normale din cauza unor probleme cu elaborarea libnet, astfel încât utilizarea dsniff-devel, punând bibliotecile X11.

Ca o victimă, am folosit iPhone-ul, se conecteaza la WiFi-rețea, care este deja înregistrată „cercetător“. Pentru simplitate, vom elimina din pachetele de captare tshark Explorer (192.168.99.10):

Începe injectarea de arp false, la „sacrificiu“, ca răspuns la o cerere de mac mac router sa dovedit a fi „cercetător“:

00: 26: 08: e2: a6: 0 ° C - acest cercetător mac laptop:

Aici, de fapt, și tot traficul este acum o „victimă“ trece prin laptop cercetător:

Din fericire, cota cu MobileMe și GMail se realizează pe HTTPS / IMAPS:

După cum puteți vedea, MITM este pus în aplicare foarte simplu. De aceea, eu nu recomand sa lucreze cu date importante și introduceți site-urile critice prin hotspot WiFi publică. O mai bună de a utiliza Internetul mobil, în cazul în care orice persoană care dorește să intercepteze trafic, stând la masa următoare, ireal. Sau utilizați VPN. Și cel mai simplu mod de a controla întotdeauna că utilizează SSL, și nu trece prin date necriptate http, POP3 și IMAP.