Cisco ASA 8

În această parte ne vom uita la lucrarea în rommon.

Munca De la rommon este mai mult de lucru referitoare la situația de urgență.

Cazurile tipice de urgență - este greșită sau din greșeală de la distanță OS imagine sau o parolă atunci când pur și simplu uitate.

Dacă vrem să modeleze această situație - va elimina fișierul OS, și zero afară de configurația:

Conectați consola la ASA.

Mergem la modul rommon - click lângă timpul unui cronometru Esc.

În acest caz, ASA va încărca sistemul de operare direct de la TFTP, și vom avea un control asupra dispozitivului este deja în modul „normal“.

După încărcarea în acest mod permite parolei este gol (apăsați enter)

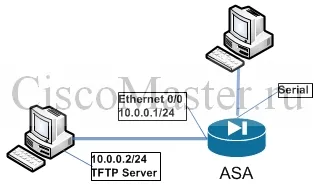

ajustări suplimentare, vom fi în conformitate cu schema:

Astfel, în conformitate cu schema, vom configura interfața internă:

Aici pe interfața de rezervă, am stabilit următorii parametri:

de securitate la nivel de 100 - Deoarece aceasta este o interfață internă, l-am pus cel mai înalt nivel de securitate, și anume, am încredere în el mai mult decât oricine altcineva.

nameif interior - definit pentru numele interfeței. Acesta este un parametru important, deoarece ajustările suplimentare care nume va fi folosit în mod frecvent.

Afișează rulare-config ip

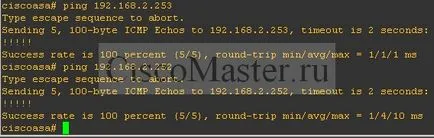

Sau efectua ping:

Prin modul în care un pic despre consola:

Când config gol activează parola goală - trebuie doar să apăsați enter.

După cum se știe la router Afișează comenzile pot fi introduse numai în modul privilegiat. Dacă suntem în modul de configurare ar trebui să dea mai afișați comanda.

În cazul în care echipa show-ASA va lucra în orice mod.

Întrerupe executarea de comenzi (de exemplu, spectacol de rulare-config) este posibil prin tasta „Q“.

Apoi, copiați imaginea sistemului de operare pe flash.

După cum vă amintiți, ultima încărcătură am finalizat și modul de rommon dacă efectuați acum de repornire, sistemul nu va fi din nou în măsură să pornească în mod independent.

În continuare, vom defini imaginea pentru a descărca ASA:

Fără această comandă va încărca primul sistem de operare imagine disponibile.

Verificați imaginea pentru a descărca:

Apoi, salvați configurația:

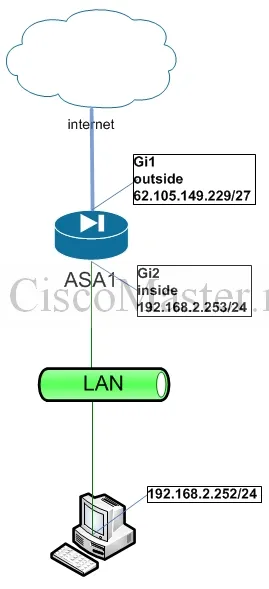

Deci, ne-am asigurat că interfața internă este configurată corect și merge ping.

Astfel, avem acum un complet personalizat pentru a se conecta la rețeaua internă și acum putem configura posibilitatea ASA noastre Manage de control.

Controlul ASA poate fi realizată în mai multe moduri:

- SSH - comandă de control al liniei prin protocolul SSH.

- ASDM - Interfață grafică.

În cazul nostru particular, lucrăm cu utilizarea GNS3 și compatibile între ele și cu GNS3:

ASA Versiunea 8.4 (2)

ASDM Versiunea 6.4 (3)

Pentru a lucra ASDM vom copia, de asemenea, dosarul său la flash:

În continuare, vom defini acest fișier ca imagine de lucru pentru ASDM:

Verificarea a ASDM imaginii de lucru:

Pentru a rezuma, pentru funcționarea normală a ASA, în flash-ul ar trebui să fie două fișiere:

- OS - cum asa914-5-k8.bin. fișier de sistem de operare. Este necesară pentru a porni sistemul

- ASDM - de exemplu, ASDM-643.bin, fișiere necesare pentru a rula ASDM admin.

Introducem numele de gazdă:

Configurarea parolei enable

Crearea unui utilizator-administrator și permite autentificarea prin intermediul bazei de date locale pentru metodele SSH și HTTP.

Aici nu am inclus un fel pentru aaa telnet. În acest caz, parola inițială pentru comanda telnet va fi determinată de:

Generarea de chei RSA, necesare pentru SSH:

Pentru a lucra ASDM inclusiv suport pentru https:

Aici, prima comandă include serverul, iar al doilea determină cine să lase.

După cum se știe, pentru certificatul HTTPS este necesar. În acest caz, ASA va utiliza Sighned Tempopary Certificatul auto. Acest lucru înseamnă că, la fiecare certificat de repornire va fi re-generează.

În general, pentru ASA putem seta 3 tipuri de certificate:

- Auto Sighned Tempopary Certificat - certificat semnat care este generat de fiecare dată când porniți ASA

- Auto Sighned Certificat Permanent - certificat auto-semnat care este generat odată

- Certificat Real de la PKI - Certificat generat de către o terță parte autoritate de certificare

Pentru aceasta vom reveni mai târziu.

Pentru comoditate, crește timeout pentru SSH:

Verificarea setărilor HTTP, SSH, TELNET