Atacurile de pe serverul DNS-

Periculoase decât DNS-atac

DNS-atac arată dinamica de dezvoltare a sferei de DoS / DDoS ca întreg. În ciuda percepției frecvente naivă a atacurilor DoS / DDoS atât pentru eficiență care necesită grosier trimite cantități mari de trafic, DNS-atacuri dovedesc contrariul. Atacurile DNS-sofisticate pot fi asimetrice în natură și poate fi puternic și distructive la viteză relativ mică și intensitatea atacurilor. Complexitatea crescândă nu se referă numai la DNS-atacuri, dar este o caracteristică generală a sferei de DoS / DDoS-atacuri.

Principalul motiv pentru o astfel de expunere amenințări-sistem DNS este că acestea funcționează pe protocolul UDP. mai vulnerabile, prin TCP.

Simplu DNS-inundații

Folosind un simplu DNS-inundații, atacatorul trimite mai multe DNS-cereri către serverul DNS-server, inundând cererile de server și consumatoare de resurse. Această metodă de atac este atractiv, deoarece este relativ ușor de implementat și vă permite să se ascundă identitatea atacatorilor.

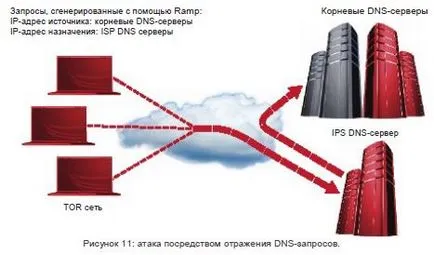

Atac prin reflectarea DNS-interogări

Datorită naturii asimetrice, atacul cu ajutorul DNS-interogări reflectate vă permite să creați un efect de preaplin, având resurse limitate.

În timpul atacului utilizat efectul de amplificare în care răspunsul la DNS-cerere în 3-10 ori mai mare decât DNS-interogare în sine. Cu alte cuvinte, la serverul țintă primește mult mai mult trafic decât un număr redus de interogări generate de un intrus. Atac de interogări reflectate demonstrează că organizația nu este obligat să dețină DNS-server pentru a fi supuse DNS-atac, deoarece scopul atacului este dezactivarea conexiunii de rețea canal sau un firewall.

Atacurile, efectuate prin reflectarea DNS-interogări pot include mai multe niveluri de câștig:

- Natural - DNS-pachetele trimise ca răspuns la cererea, de mai multe ori mai mari pachete care sunt trimise la cerere. Astfel, chiar și atacul cel mai de bază se poate obține o creștere de 3-4 ori.

- Selective - răspunsuri la DNS-cereri au dimensiuni diferite: ca răspuns la unele DNS-cereri trimise la răspunsul scurt, ca răspuns la celălalt răspunsul este atât de mult mai mult. Mai multe resurse atacator poate determina primul care nume în răspunsul serverului de domeniu sunt mai mari. Trimiterea interogări numai pentru un astfel de nume de domeniu, atacatorul poate realiza o amplificare de 10 ori.

- Configurarea de mână - criminali de nivel înalt pot dezvolta anumite domenii pentru a trimite numele de care au necesitat pungi imense. O cerere a fost trimisă numai acelor nume de domenii, special create, un atacator poate realiza o amplificare de 100 de ori.

Gradul de anonimat atunci când un astfel de atac crește cu durata sa. Pe lângă schimbarea IP SRC (ca în simplu DNS-inundații), atacul în sine nu este făcută în mod direct - solicitări către serverul destinație sunt trimise la server.

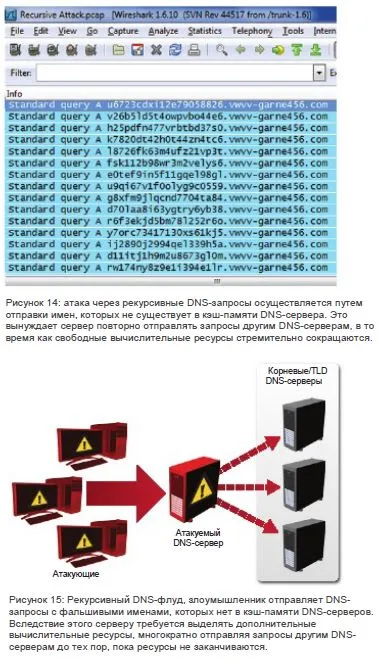

Atac folosind recursive DNS-cereri

Atac de o interogare recursiv este cea mai complexă și asimetrice metoda de atac asupra DNS-server pentru organizarea necesită resurse de calcul minime, iar rezultatul conduce la un consum rapid al resursei DNS-server care este atacat.

Cu acest atac folosit caracteristici ale recursive DNS-cereri. În interogări recursive DNS, atunci când DNS-client face o cerere la un nume care nu există în memoria cache DNS-server, serverul trimite cereri către alte servere repetate la DNS, până când răspunsul dorit nu este trimis la client. Profitând de caracteristicile acestui proces, un atacator trimite interogări recursive folosind nume false, care, după cum el știe, nu există în cache-ul serverului (a se vedea exemplul captură de ecran a ecranului). Pentru a permite astfel de cereri, DNS-server are pentru a procesa fiecare înregistrare, acesta stocarea temporară, și trimite cererea către un alt DNS-server, și apoi așteptați pentru un răspuns. Cu alte cuvinte, consumă tot mai multe resurse de calcul (CPU, memorie și lățimea de bandă), atâta timp cât resursele nu se termina aici.

Atacurile recursive asimetrici și viteză redusă face dificilă pentru a lupta împotriva unor astfel de atacuri. atac recursive poate fi transmisă ca sistemele de protecție și oamenii care sunt mai mult axat pe identificarea de atacuri cu un volum mare.

Gunoiul atac de tip DNS

După cum sugerează și numele, acest atac copleseste DNS-server de trafic „gunoi“, prin trimiterea de pachete mari de date (1500 bytes sau mai mult) pe al UDP-portul 53. Conceptul de un astfel de atac este de a copleșească pachetele de canale de rețea de date de mari dimensiuni. Atacatorii pot genera fluxuri de „junk“ și pachete prin utilizarea diferitelor protocoale (UDP-porturi 80 este, de asemenea, utilizat frecvent); dar utilizarea altor protocoale de obiect poate opri atacul prin blocarea portului la nivel de ISP-ul, fără consecințe. Protocol pentru care această protecție nu este disponibilă, este protocolul DNS, deoarece cele mai multe organizații nu va închide portul.

Protecție împotriva atacurilor

Pentru a asigura plan de securitate DNS pentru a disloca Domain Name System Security Extensions (DNSSEC). Cu toate acestea, DNSSEC nu este de a contracara DDoS-atac în sine poate fi o cauza de amplificare-atacuri.

Atacurile asupra DNS câștigat popularitate mare, deoarece acestea oferă atacatorii multe avantaje: